Via het slecht beveiligde Signalling System No. 7, dat wordt gebruikt voor communicatie tussen telecomproviders, kan eenvoudig de locatie van telefoongebruikers worden achterhaald. Dat stelt een Duitse beveiligingsonderzoeker.

Volgens onderzoeker Tobias Engel, die zijn bevindingen uit de doeken deed op de CCC-beveiligingsconferentie in Hamburg, hoeft een aanvaller – bijvoorbeeld een overheid – enkel het telefoonnummer van een gebruiker te weten om zijn locatie te achterhalen. “Dat is heel creepy”, aldus Engel. “Je hoeft iemand niet eens te kennen, je hoeft enkel zijn telefoonnummer te weten.” Het is niet bekend of Nederlandse telecomproviders kwetsbaar zijn voor de aanval. Telecomproviders kunnen namelijk maatregelen nemen om zich te wapenen tegen kwetsbaarheden in het ss7-protocol.

Ss7 is een verzameling protocollen waarmee servers van operators intern communiceren maar ook met die van andere providers praten, bijvoorbeeld voor het doorgeven van telefoongespreken en sms’jes, het verrekenen van roamingkosten en het uitwisselen van gegevens over abonnees tussen servers. De ss7-protocollen bevat echter nauwelijks authenticatie en plausibility checks, zo was al langer bekend.

Om iemands locatie te achterhalen moet een gebruiker bepaalde ss7-commando’s naar de servers van andere telecomproviders versturen. Ss7 is eigenlijk alleen bedoeld voor communicatie tussen telecomproviders, maar er zijn meerdere manieren om toegang te krijgen. Om toegang te krijgen is een global title nodig, een identificatienummer dat vergelijkbaar is met een ip-adres. Zo’n global title kan bij bepaalde telecomproviders worden gekocht, maar een aanvaller kan ook een femtocell kraken of een slecht beveiligde server van een telecomprovider binnendringen.

Vervolgens kan een aanvaller achterhalen met welke zendmast de gebruiker die hij wil volgen verbonden is. Die zendmasten hebben unieke nummers; enkel het nummer van de zendmast is nodig om te achterhalen waar iemand ongeveer is. Er bestaan namelijk commerciële databases die de nummers van zendmasten aan locaties koppelen. “Zeker in steden, waar zendmasten vaak dichtbij zijn, kun je iemand op straatniveau volgen”, aldus onderzoeker Engel.

In de praktijk wordt de methode ook gebruikt, stelt Engel. De onderzoeker werkte samen met een Duitse provider om de kwestie te onderzoeken, en ontdekte dat een vervoersbedrijf er zijn auto’s mee volgde. Er zijn zelfs commerciële bedrijven die de mogelijkheid aanbieden om iemands locatie te achterhalen met enkel de kennis van iemands telefoonnummer.

Volgens Engel is het mogelijk om op dezelfde wijze andere commando’s naar de server van de provider te sturen waarmee een denial of service kan worden uitgevoerd: zo kan de abonnee helemaal van de server worden verwijderd. Ernstiger is de mogelijkheid om gesprekken te ‘kapen’: een aanvaller kan de server opdracht geven om gesprekken door te sturen, zodat hij ze bijvoorbeeld kan opnemen. Ook sms’jes kunnen worden onderschept. “Dit gebeurt in de praktijk”, beweert Engel, die deze kwetsbaarheid eerder al uit de doeken deed tegenover de Washington Post. Tot slot kan een gebruiker de telefoonnummers van telefoniegebruikers in zijn omgeving achterhalen, al is daar wel speciale apparatuur voor nodig, zoals een osmocom-telefoon.

De komst van 4g gaat de problemen met ss7 niet oplossen, aldus Engel. Zo zou Diameter, dat bij 4g het equivalent van ss7 is, veel problemen van ss7 alsnog bevatten. Ook wordt telefonie over 2g en 3g nog wel even ondersteund, denkt Engel.

Volgens Engel moeten telecomproviders een aantal maatregelen treffen om te voorkomen dat hun abonnees kwetsbaar zijn. Tegelijk, zo zei hij eerder, kunnen providers zichelf niet helemaal wapenen: ze zullen ss7 moeten ondersteunen om met andere providers te kunnen communiceren. Gebruikers kunnen eveneens weinig doen, behalve hun telecomprovider om maatregelen vragen en het weggooien van hun telefoon, aldus Engel.

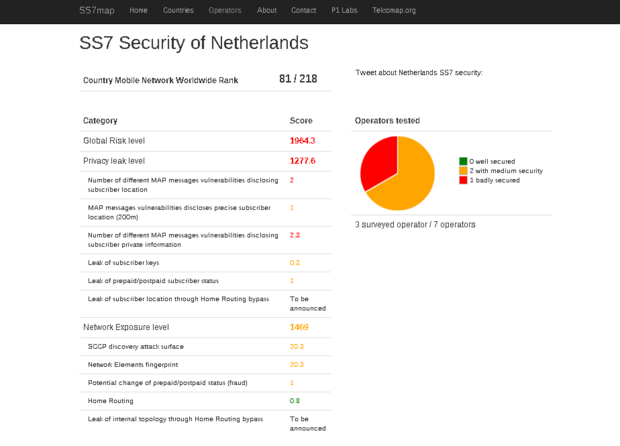

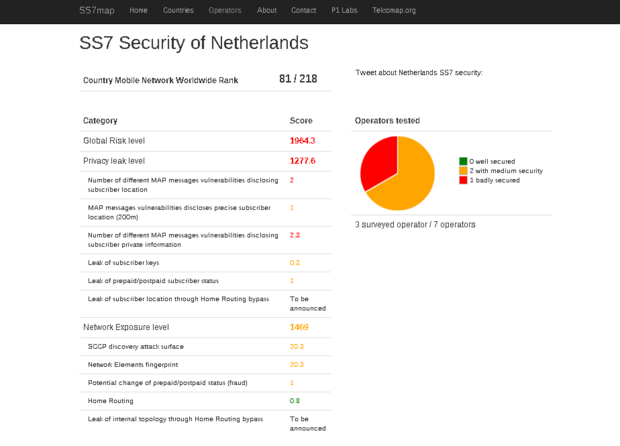

Het is niet de eerste keer dat er kwetsbaarheden in ss7 worden gevonden. Zo kunnen op kwetsbare netwerken encryptiesleutels worden achterhaald die worden gebruikt voor het versleutelen van gesprekken. Later op zaterdag introduceren beveiligingsonderzoekers Laurent Ghigonis en Alexandre De Oliveira eveneens op de CCC-conferentie een tool waarmee gebruikers kunnen zien hoe kwetsbaar telefonienetwerken in een bepaald land voor bekende problemen met ss7 zijn. “We mogen niet per provider uitsplitsen hoe kwetsbaar de providers zijn, want dan krijgen we ruzie met de regulatoren”, aldus De Oliveira tegenover Tweakers. Als de providers hun leven echter niet beteren, maken de beveiligingsonderzoekers de namen van de kwetsbare operatoren wel bekend.

Uit de tool blijkt dat alle onderzochte Nederlandse operatoren kwetsbaar waren voor aanvallen. Een van de providers was zelfs ernstig kwetsbaar. Het is niet bekend welke operators kwetsbaar zijn of welke providers zijn onderzocht. Volgens de tool telt Nederland overigens in totaal zeven operatoren; het lijkt er daarom op dat ook een aantal virtuele operators wordt meegeteld. Sommige virtuele providers hebben, los van de zendmasten, eigen infrastructuur die via ss7 communiceert.