Webbrowser-Erweiterungen können sich mit nur einem Update von nützlich zu gefährlich entwickeln und möglicherweise Ihre Surfgewohnheiten und einige persönliche Daten einem unbekannten Drittentwickler oder Unternehmen preisgeben. Dies ist trotz aller Bemühungen von Google, Microsoft und anderen Browserentwicklern immer wieder passiert. Hier erfahren Sie, warum es immer wieder passiert und was Sie tun können, um sich zu schützen.

Dieser Artikel zur Cybersecurity Awareness Week wird Ihnen in Zusammenarbeit mit Incogni präsentiert.

Browsererweiterungen können überwiegend kostenlos installiert werden. Tatsächlich sind kostenpflichtige Erweiterungen so selten, dass Google das Zahlungssystem für den Chrome Web Store im Jahr 2020 eingestellt hat und Entwickler auf andere Zahlungssysteme umsteigen ließ. Die wenigen existierenden Premiumerweiterungen verfügen in der Regel über ein gewisses Maß an kostenloser Funktionalität oder sind Bestandteil eines größeren kostenpflichtigen Dienstes. Beispielsweise kann Microsoft Editor einige Ihrer Tipp- und Grammatikfehler kostenlos korrigieren, für erweiterte Überprüfungen und Schreibtipps ist jedoch ein kostenpflichtiges Microsoft 365-Abonnement erforderlich. Für Dienste wie ProtonVPN ist die Erweiterung nur eine weitere Client-Option neben nativen Apps für Desktop- und Mobilplattformen.

Kostenlose Browsererweiterungen sind in der Regel auf Spenden, Open-Source-Beiträge oder Affiliate-Einnahmen angewiesen, um die Kosten und den Zeitaufwand für die Entwicklung zu finanzieren. Manchmal suchen die Entwickler jedoch nach Möglichkeiten, zusätzliche Einnahmen zu erzielen, ohne dem Benutzer Kosten in Rechnung zu stellen, und hier beginnen die Probleme.

Der Abwärtsdescent

Viele Erweiterungen verdienen Geld mit Analyse- und Werbeplattformen von Drittanbietern. Der Entwickler kann diese Plattformen zu einer Erweiterung hinzufügen, die dann Nutzungsdaten des Benutzers aufzeichnet (z. B. Surfgewohnheiten) oder irgendwo im Browser Werbung anzeigt und den Entwickler basierend auf der Anzahl der Benutzer und der Menge der gesammelten Daten bezahlt. Der Ersteller der Erweiterung erhält einen stetigen Einkommensstrom im Austausch für Ihre Privatsphäre. Manchmal wird die Erweiterung einfach direkt an ein Werbe-/Datenunternehmen verkauft.

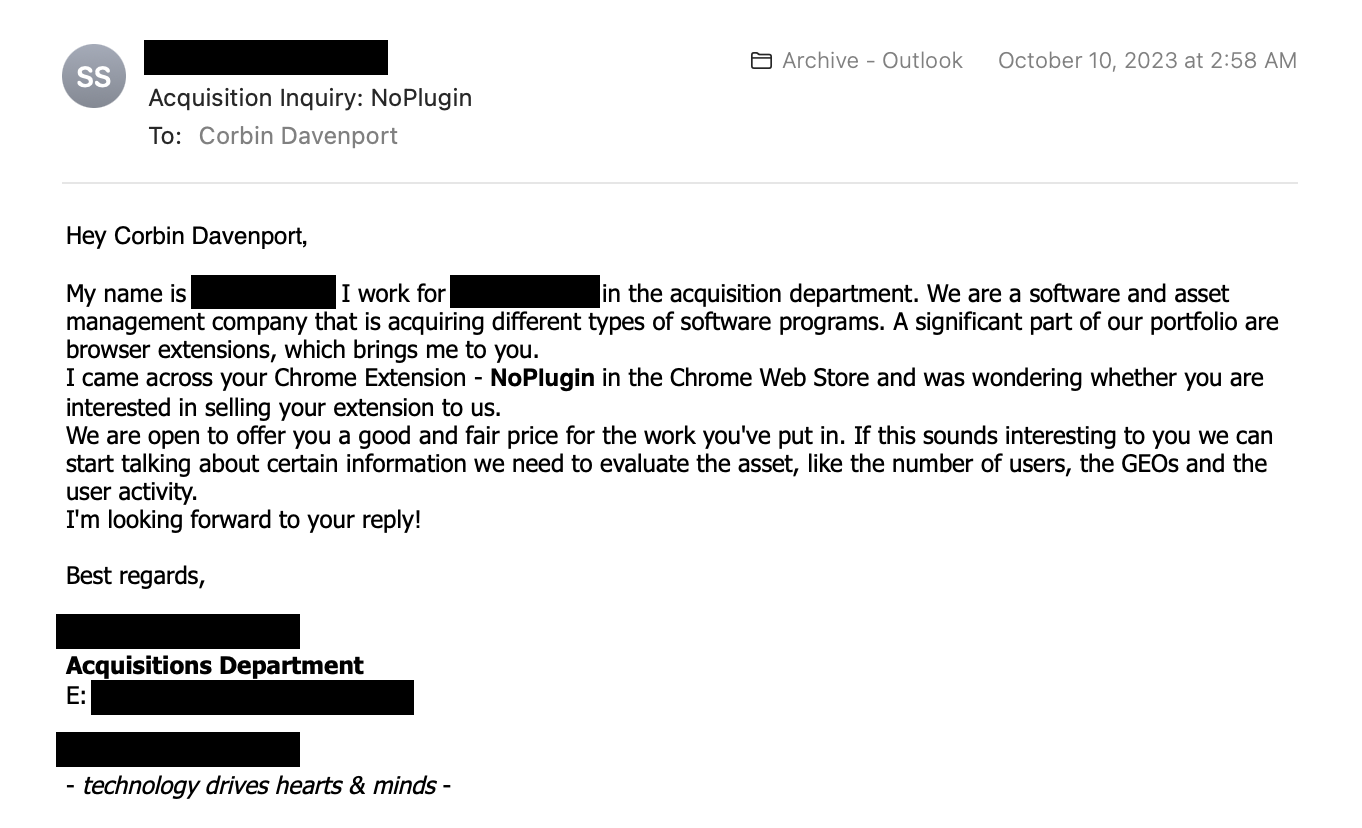

Ich entwickle seit über einem Jahrzehnt Browsererweiterungen und habe im Laufe der Jahre einen stetigen Strom von E-Mails erhalten, in denen ich aufgefordert wurde, Tracking-Code in meine Erweiterungen einzubauen oder sie direkt zu verkaufen. Tatsächlich habe ich beim Schreiben dieses Artikels eine weitere erhalten. Nein, wirklich.

Ich bin definitiv nicht allein. Oleg Anashkin, der Entwickler der Hover Zoom+-Erweiterung, hat auf GitHub eine Liste aller Übernahmeanfragen für seine Erweiterung veröffentlicht. Viele der Angebote drehen sich um das Hinzufügen von Code, der Affiliate-Links in Seiten einfügt, oder um das Sammeln von Benutzerdaten. Einer von ihnen behauptete, er habe „eine neue Datenerfassungstechnologie entwickelt, die zu Erweiterungen hinzugefügt werden kann und die Surfgewohnheiten der Benutzer nahtlos aufzeichnet“. Einige der Nachrichten versuchen auch, den Entwickler zu beruhigen, dass sein Code nicht dazu führen wird, dass die Erweiterung aus dem Chrome Web Store entfernt wird – wenn man das sagen muss, ist das kein gutes Zeichen.

Google verhindert dieses Datenhortungsverhalten für im Chrome Web Store gelistete Erweiterungen nicht direkt. Erweiterungen mit Anzeigen dürfen keine Popups auf Browser- oder Computerebene imitieren und müssen angeben, woher die Anzeigen kommen (z. B. könnte neben einer eingefügten Anzeige „Von SuperCoolVPN-Erweiterung“ stehen). Erweiterungen, die Daten sammeln, müssen über eine Datenschutzrichtlinie verfügen, die erklärt, welche Daten erfasst und mit wem sie geteilt werden. Wenn Erweiterungen an den Chrome Web Store übermittelt werden, muss der Entwickler außerdem für jede einzelne Berechtigung eine Erklärung abgeben. Solange eine Erweiterung transparent macht, dass sie Daten für Dritte sammelt, ist dies normalerweise zulässig.

Alle diese Richtlinien erfordern jedoch ein gewisses Maß an Durchsetzung, was bedeutet, dass böswillige Erweiterungen einige Benutzerdaten sammeln können, bevor Google oder ein anderer Browseranbieter dies bemerkt und Maßnahmen ergreift. 2019 wurden die Online Security-Erweiterungen von Avast und AVG dabei erwischt, wie sie Daten von Website-Besuchen aufzeichneten und über Avasts Tochtergesellschaft Jumpshot an Home Depot, Google, Pepsi und andere Unternehmen verkauften. 2016 verkaufte die beliebte Browsererweiterung Web of Trust identifizierbare Benutzerdaten, nachdem sie behauptete, diese seien anonym.

Warum Erweiterungen anders sind

Browsererweiterungen sind bei weitem nicht die einzige Software, die potenziell in unsere Privatsphäre eindringt, aber sie gehören zu denen, vor denen man sich am schwersten schützen kann. Viele von ihnen erfordern Zugriff auf jede Seite, die Sie besuchen, weil sie so funktionieren. Nur so können sie Popups oder neue Menüs hinzufügen, die Grammatik in Textfeldern prüfen oder andere Aktionen ausführen. Einige davon können auf nur wenige Websites beschränkt oder nur bei Bedarf aktiviert werden, aber die meisten erfordern breiten Zugriff, um wie angekündigt zu funktionieren.

Wenn Sie Browsererweiterungen installiert haben, stellen Sie sicher, dass sie von einem Entwickler oder Unternehmen stammen, dem Sie voll und ganz vertrauen können. Sie sollten auch in Erwägung ziehen, Ihre bevorzugten Browsererweiterungen durch Spenden, Premiumfunktionen oder andere verfügbare Methoden zu unterstützen – wenn zwielichtige Analyseunternehmen die einzige Möglichkeit sind, mit Erweiterungen die Entwicklungskosten zu decken, werden Erweiterungen noch unsicherer sein, als sie es ohnehin schon sind.

Leave a Reply

You must be logged in to post a comment.