Justin Duino/How-To Geek

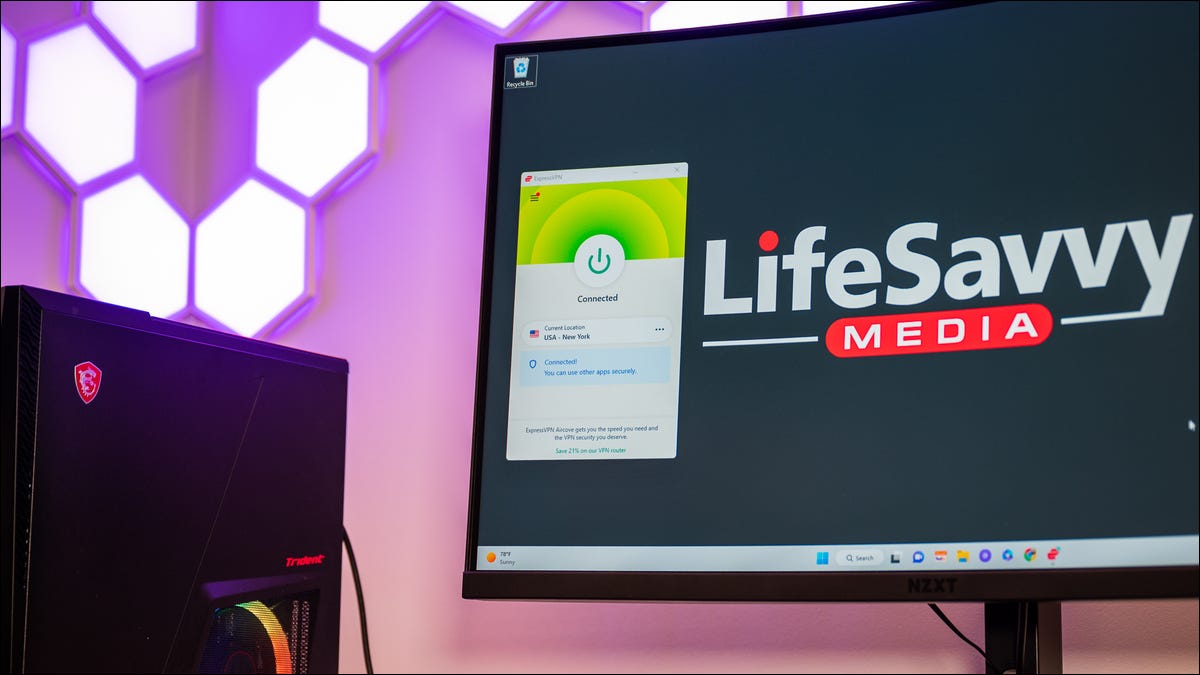

Justin Duino/How-To GeekLes VPN chiffrent votre connexion, d'abord en brouillé la connexion, puis en ajoutant des couches de cryptage sur les clés qui la déverrouillent.

Un réseau privé virtuel est un service qui vous permet de vous connecter à des serveurs partout dans le monde, vous permettant de prétendre que vous êtes quelque part vous n'êtes pas et sécurisez votre connexion dans le processus. Comment fonctionne le cryptage VPN ? Voici comment il assure la sécurité de votre connexion.

Protocoles VPN

Pour comprendre le cryptage VPN, nous devons d'abord passer en revue les protocoles VPN. Ce sont des programmes qui régissent la façon dont un VPN communique avec d'autres entités du réseau, telles que des serveurs ou des sites. Il utilise le terme “protocole”. dans le même sens qu'un “ensemble de règles”.

Vous pouvez choisir parmi plusieurs protocoles, y compris certains développés par les fournisseurs de VPN eux-mêmes comme Nordlynx ou ExpressVPN de NordVPN& #8217;s Lightway. Les plus fiables qui ne sont pas liés à un VPN particulier sont probablement OpenVPN éprouvé et le nouveau venu relatif WireGuard.

Le choix du protocole détermine un certain nombre de choses : par exemple, WireGuard est beaucoup plus rapide que la plupart des autres protocoles, tandis qu'OpenVPN est considéré comme l'un des plus sécurisés. Cela est dû à un certain nombre de facteurs, mais dans ce cas, c'est intéressant car le protocole détermine également le type de cryptage que vous pouvez utiliser sur votre tunnel VPN.

Les bases du chiffrement

Lorsque vous cryptez des informations, elles sont transformées en charabia en utilisant un algorithme qui brouille généralement les informations plus d'une fois. Par exemple, lorsque vous étiez enfant, vous avez probablement créé un message secret en remplaçant les lettres de l'alphabet par des chiffres, de sorte que le nom de votre ami Al est devenu 1-12.

Un algorithme fait cela, mais va encore plus loin de quelques milliers de pas, en remplaçant les lettres par des symboles qui sont ensuite substitués encore et encore et encore. La seule façon de déverrouiller ce gâchis et de le rendre à nouveau lisible est d'utiliser une soi-disant clé.

Dans ce cas, une “clé” est un élément de données qui peut déverrouiller des informations cryptées. Il est tentant de le considérer comme un mot de passe, mais c'est plus que cela : il s'agit généralement d'une longue chaîne de lettres, de chiffres et de symboles qui indiquent à l'algorithme que vous êtes en mesure de le faire. êtes autorisé à déchiffrer les informations.

Cryptage symétrique

Avec les informations elles-mêmes sécurisées, il y a bien sûr la question de savoir ce que vous faites avec la clé, car c'est la faiblesse de tout cryptage : si vous avez la clé, vous pouvez déverrouiller tout ce qu'elle protège. Le moyen le plus simple de gérer les clés est le chiffrement symétrique, également appelé chiffrement à clé partagée. Dans le cas de vous et de votre copain Al de tout à l'heure, vous avez simplement expliqué à Al comment le système fonctionnait, ce qui signifie que vous déteniez tous les deux la clé, aussi évidente soit-elle.

Dans les systèmes plus complexes, le chiffrement symétrique fonctionne plus ou moins de la même manière : la clé utilisée pour chiffrer les informations est détenue par les deux parties. Dans le cas d'un VPN, votre application ou votre client chiffre vos données avec une clé qui est également détenue par le serveur VPN auquel vous vous êtes connecté, de sorte qu'il peut simplement déchiffrer les informations au fur et à mesure qu'elles arrivent.

AES et Blowfish

Les types de cryptage symétrique les plus courants, appelés chiffrements, sont Advanced Encryption Standard (AES) et Blowfish. AES a été développé par le gouvernement américain et est le cryptage de qualité militaire dont tant d'entreprises aiment se vanter. Blowfish a été développé en tant que chiffrement open source, mais il y a beaucoup de discussions sur sa sécurité.

Peu importe celui que vous utilisez, sa force dépend beaucoup du nombre de bits dont il dispose, essentiellement de la longueur de l'extrait de code qui sert de clé. Plus c'est long, mieux c'est, donc AES-256 (donc 256 bits) est plus sûr qu'AES-128. AES-256 est probablement la variante la plus courante et la plus sécurisée, nous vous recommandons donc de vous en tenir à cela dans la plupart des cas.

Transmission des clés

< p>Bien sûr, il y a une faille évidente dans tout ce qui précède : si les deux parties de l'échange ont toutes deux la clé non sécurisée, un opérateur avisé pourrait intercepter la clé d'une manière ou d'une autre, puis déchiffrer les informations pour lui-même. Il existe plusieurs façons de le faire, comme usurper l'identité d'un nœud de réseau intermédiaire ou d'autres formes d'interception.

Pour éviter que cela ne se produise, vous devez d'une manière ou d'une autre chiffrer les clés partagées envoyées. Maintenant, vous pourriez le faire en utilisant encore plus de clés partagées, mais cela ne ferait qu'ajouter une étape pour quiconque écoute. Il vaut mieux, à la place, introduire un nouveau type de chiffrement, en utilisant le chiffrement à clé publique.

“Clé publique” est un terme déroutant, car « public » ; et “sécurisé” sont à peu près des antonymes. Cependant, la clé publique ne représente que la moitié de l'équation. Alors que dans un système à clé partagée, l'expéditeur et le destinataire ont les mêmes clés, dans un système à clé publique, seule la moitié de l'expéditeur est publique, tandis que celle du destinataire est secrète et connue d'eux seuls.

Il s'agit en fait d'une manière ingénieuse de résoudre le problème : alors que les données réelles sont envoyées avec des clés partagées, qui sont secrètes mais faciles à intercepter, vous transmettez les clés elles-mêmes à l'aide d'un système ouvert qui est protégé du côté du destinataire. De cette façon, les données peuvent être transmises plus ou moins librement mais à l'abri des interférences ou de l'espionnage.

Transport Layer Security

Le fonctionnement de la distribution et de la vérification de la clé publique se fait par le biais de la certification, en demandant essentiellement à un tiers de vérifier pour vous que la clé envoyée est de bonne foi. Pour ce faire, la méthode la plus courante consiste à utiliser le protocole Transport Security Layer, un moyen par lequel les ordinateurs communiquent entre eux en toute sécurité sur le Web.

TLS est utilisé dans toutes sortes d'applications : souvent lorsque vous vous connectez à un site Web ou un autre service, votre mot de passe est revérifié via TLS. TLS lui-même utilise également le chiffrement pour sécuriser les informations, souvent à l'aide d'un chiffrement de chiffrement plus simple appelé RSA.

Les chaînes RSA sont beaucoup plus longues (généralement dans la plage de 1024 bits ou même plus longues) que celles utilisées par AES ou Blowfish, mais comme elles ne brouillent pas les informations plusieurs fois, elles ne sont pas considérées comme sécurisées. En tant que tel, il est préférable de l'utiliser pour envoyer des clés sur le Web car il se déchiffre plus rapidement car il est plus simple, mais il est probablement préférable de ne pas l'utiliser pour le trafic VPN réel.

En faire un hash

En plus de RSA, TLS a encore un tour dans son sac, à savoir le hachage. Dans ce cas, le hachage est une forme supplémentaire de vérification de la légitimité d'une demande de récupération d'une clé partagée. Cela fonctionne comme une sécurité intégrée au cas où un attaquant trouverait comment falsifier un certificat.

Il existe plusieurs types d'algorithmes de hachage : le plus couramment utilisé est SHA, plus précisément SHA-2. Cependant, il existe plusieurs sous-types de ce chiffrement, vous rencontrerez donc souvent une nomenclature comme SHA-256 ou SHA-512.

Étant donné que l'étape de hachage est une forme de double vérification si tout va bien avant de passer au déchiffrement, tous les VPN ne l'utiliseront pas. Cependant, la plupart des protocoles le permettent, et de nombreux fournisseurs vous diront fièrement qu'ils l'utilisent.

Couches sur couches

Le résultat final est une soupe de hachages, d'algorithmes et de clés qui font probablement halluciner, mais le résultat est qu'un bon VPN vous protégera plusieurs fois : d'abord, la connexion réelle est cryptée avec AES ou Blowfish, puis les clés qui déverrouillent ce cryptage sont à nouveau protégées, souvent plus d'une fois.

Tous les meilleurs VPN du marché suivent ce plan, et nous vous recommandons de vérifier que le VPN de votre choix le fait également. Assez souvent, les VPN offriront ces informations dans leurs supports promotionnels afin que vous puissiez voir par vous-même comment cela fonctionne.

Les meilleurs services VPN de 2023

Meilleur VPN global ExpressVPN ExpressVPN

Meilleur VPN global ExpressVPN ExpressVPN  Meilleur VPN Budget Boutique d'accès Internet privé

Meilleur VPN Budget Boutique d'accès Internet privé  Meilleur VPN pour Windows Boutique NordVPN

Meilleur VPN pour Windows Boutique NordVPN  Meilleur VPN gratuit Windscribe Windscribe

Meilleur VPN gratuit Windscribe Windscribe  Meilleur VPN pour iPhone Proton VPN Shop

Meilleur VPN pour iPhone Proton VPN Shop  Meilleur VPN pour Boutique Android Hide.me

Meilleur VPN pour Boutique Android Hide.me  Meilleur VPN pour le streaming ExpressVPN ExpressVPN

Meilleur VPN pour le streaming ExpressVPN ExpressVPN  Meilleur VPN pour les jeux TorGuard TorGuard

Meilleur VPN pour les jeux TorGuard TorGuard  Meilleur VPN pour Torrenting IVPN IVPN

Meilleur VPN pour Torrenting IVPN IVPN  Meilleur VPN pour la Chine VyprVPN VyprVPN

Meilleur VPN pour la Chine VyprVPN VyprVPN  Meilleur VPN pour la confidentialité Mullvad VPN Mullvad LIRE SUIVANT

Meilleur VPN pour la confidentialité Mullvad VPN Mullvad LIRE SUIVANT

- › Android 14 atteint la “stabilité de la plate-forme” ; Avec la version bêta 3

- &rsaquo ; Test de l'Acer Aspire Vero 15 (2023) : un bel ordinateur portable vert avec quelques défauts

- › MacOS 14 Sonoma fonctionnera-t-il sur mon MacBook ou mon Mac de bureau ?

- › Que faire si les services OpenAI ne sont pas disponibles dans votre pays

- › Vous pouvez maintenant télécharger gratuitement les aperçus pour les développeurs Apple (mais vous ne devriez pas)

- › 4 produits Apple extrêmement populaires qui ont été critiqués lors de leur lancement