De FIDO Alliance heeft de eerste versie van de FIDO-specificatie uitgebracht. Met de standaard kunnen ontwikkelaars eenvoudig onlineauthenticatie zonder wachtwoorden toevoegen aan apps. Onder andere Microsoft en Google ondersteunen de alliantie.

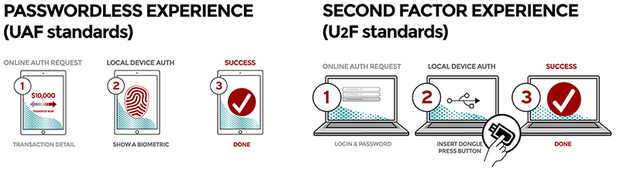

Het gaat om twee specificaties die nu uit de testfase gehaald zijn: UAF en U2F. UAF is de basis en de specificaties beschrijven onder andere de protocollen, de werkwijze, de api’s voor de client en de Authenticator-onderdelen. De U2F-standaard bestaat uit alles wat nodig is voor tweetrapsauthenticatie, waarbij naast een online-inlog een extra authenticatiemethode zoals een dongle vereist is. Met dit laatste kan de online-inlog eenvoudiger verlopen, zoals via een viercijferige pin.

Ontwikkelaars kunnen nu aan de slag om de open standaard te implementeren in hun apps en diensten. FIDO, wat staat voor Fast IDentity Online, is in 2012 opgericht om tot een open, interoperabele en schaalbare set van mechanismes te komen die voor een vervanging van wachtwoorden voor onlineauthenticatie moeten zorgen.

FIDO werkt op basis van publieke sleutelcryptografie, net als bijvoorbeeld PGP voor het versleutelen van mail. Ontwikkelaars kunnen een authenticatiemethode kiezen waarbij het niet uitmaakt of het om stemherkenning, vingerafdruk, chip of gezichtsherkenning gaat. Bij gebruik wordt een sleutelpaar aangemaakt en de FIDO-standaard regelt vervolgens de versleutelde opslag van de private sleutel en de publieke sleutel op een server.

Een groot aantal techgiganten heeft zich achter de standaard geschaard, zoals Google, Samsung, Yahoo, Microsoft, Qualcomm, VISA en RSA. Zo gebruikt Google het voor zijn experimenten met usb-sticks om in te loggen en Samsung voor zijn mobiele vingerafdrukscanner. De basis van FIDO werd gevormd door het bedrijf Nok Nok Labs.